A finales del mes de junio volvió a desencadenarse un nuevo ciberataque internacional denominado PETYA, derivado del conocido WannaCry, y que ha vuelto a activar todas las alertas de seguridad, al tratarse de una variante más sofisticada de su antecesor.

En esta ocasión han sido los sistemas operativos Windows, sin las últimas actualizaciones de seguridad aplicadas, los que han sufrido las infecciones y han sido comprometidos por el ciberataque. El epicentro se ha situado en Europa oriental, países como Ucrania y Rusia concentraron el mayor número de infecciones, mientras que en España multinacionales como la división inmobiliaria BNP Paribas, la farmacéutica MSD o la compañía de alimentación Mondelez han reportado incidencias con PETYA.

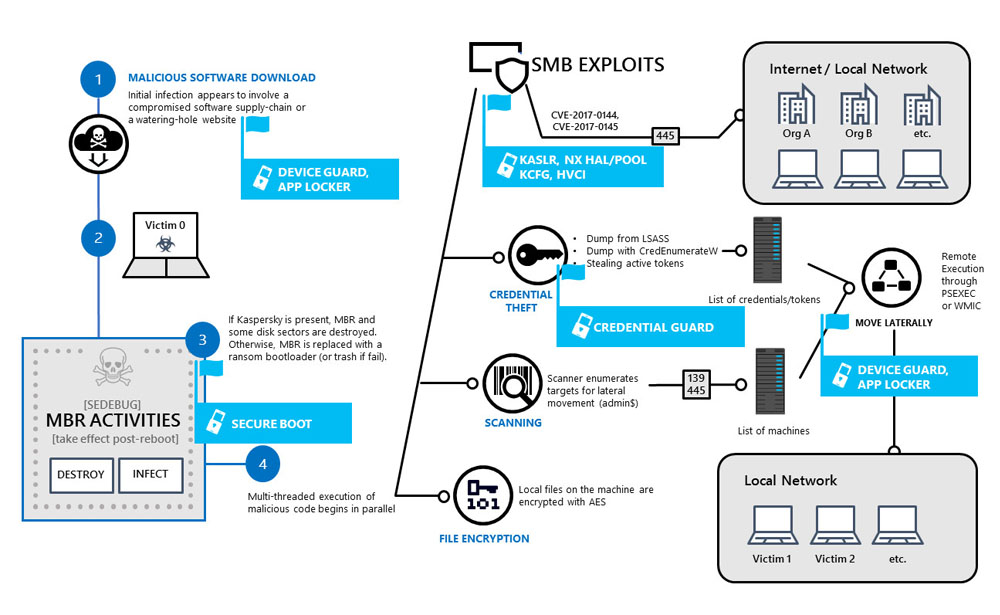

La última versión Windows 10 sí está protegida ante PEYTA, por lo que Microsoft ha distribuido un diagrama en el que explica las diferentes medidas de seguridad que su sistema operativo activa ante un virus «ransomware» como PETYA.

Ante un cibreataque «el tiempo es un factor clave», ya que suele ser utilizado como una medida de presión para forzar el pago de un rescate. Desde el Centro Criptológico Nacional (CCN-CERT) se recuerda que «efectuar el pago por el rescate del equipo no garantiza que los atacantes envíen la utilidad y/o contraseña de descifrado, sólo premia su campaña y les motiva a seguir distribuyendo masivamente este tipo de código dañino».

Si vuestra organización ha sido atacada por PETYA, o otro ransomware, te recomendamos seguir los siguientes pasos:

- Desconectar los equipos infectados de la red lo antes posible y tratar de evitar así su posible propagación al resto de los sistemas.

- Establecer un «killswitch» (interruptor de seguridad), para controlar los equipos infectados:

Local kill switch – create file «C:Windowsperfc» with no extension and make READ ONLY. - Desinstalar el ramsomware PETYA. La eliminación del código malicioso es esencial para la seguridad de futuros archivos. No basta con un simple proceso de desinstalación, debemos utilizar un antivirus de confianza que lo haga de manera automática.

- Una vez desinstalado, restaurar los datos desde dispositivos externos.

Para prevenir futuros ataques estas son las prácticas recomendadas:

- Actualizar el sistema operativo y todas las soluciones de seguridad, así como tener el cortafuegos personal habilitado.

- Los accesos administrativos desde fuera de la organización sólo deben llevarse a cabo mediante protocolos seguros.

- Mantener una conducta de navegación segura, empleando herramientas y extensiones de navegador web completamente actualizado.

- Activar la visualización de las extensiones de los ficheros para evitar la ejecución de código dañino camuflado como ficheros legítimos no ejecutables.

- Deshabilitar los macros en los documentos de Microsoft Office y otras aplicaciones similares.

Mantenerse informado y recibir pautas de actuación en tiempo real sobre estos últimos ataques es un factor diferenciador para evitar infecciones en vuestra empresa. Desde el Departamento de Seguridad EFOR recomendamos consultar la plataforma de seguridad IBM X-Force Exchange.

En el siguiente enlace encontraréis más información sobre la a vulnerabilidad Petya del 27 junio 2017.

Para ampliar más información sobre las medidas de seguridad en vuestro departamento IT, no dejéis de consultar nuestro Webinar sobre Ciberseguridad: «Protegiendo tus propios datos y cumpliendo la legislación«.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.